Resumen [Abstract] [Resum]

Objetivo. Describir la identidad digital en la red y señalar las ventajas de una presencia en línea gestionada eficazmente, así como las principales dificultades de una identidad no homogénea. Al mismo tiempo, se pretende situar la gestión de la identidad digital como una nueva habilidad fundamental en el marco de las habilidades informacionales y digitales aportando ejemplos reales de identidades personales en Internet.

Metodología. Análisis de casos y bibliografía existente.

Resultados. La visibilidad, la reputación y la privacidad en Internet se convierten en aspectos clave para la gestión eficaz de una identidad digital. La habilidad de gestionar la identidad virtual no es algo instrumental sino que está relacionada con un aprendizaje a lo largo de la vida y una inmersión en la cultura digital necesaria para el ciudadano que vive en la sociedad red.

1 Introducción

La identidad digital se trata en la literatura científica dentro de la área de la cibercultura. De hecho, diversos autores la han vinculada en la encriptación de datos, la privacidad, la seguridad en Internet (Camenisch, 2009) y el phising (Kirda y Kruegel, 2006). Cabe decir que también hay autores que han tratado la identidad digital en el contexto empresarial y la han relacionado con intranets corporativas y aplicaciones de la web social en las empresas (Aced et al., 2009a; Bancal et al., 2009). Por otra lado, en la literatura académica se refleja el interés sobre las características de la comunicación mediante ordenador (CMC) que imprimen nuevas pautas de desarrollo de identidades digitales (Campbell, 2005), así como los comportamientos en línea de niños, adolescentes, colectivos étnicos o diferencias de género.

Las aportaciones sobre este tema, sin embargo, no se centran en el conjunto de habilidades digitales e informacionales que se han revelado como fundamentales en los últimos años y que son el objeto de este trabajo. En este sentido, la relación entre estas habilidades y las actividades sociales, culturales y académicas, cada vez más variadas en la red, constituyen un nuevo tema de estudio que todavía no se ha tratado suficientemente en la literatura científica, así como la construcción de la identidad en la red en entornos no anónimos (Zhao et al., 2008). Algunos trabajos que sí han tratado la identidad digital desde la perspectiva de los multialfabetismes son los de Perkel (2006) y Livingstone (2004).

La identidad digital está actualmente en auge en el campo del marketing y se conoce como identidad digital corporativa, pero en este trabajo se limitará el concepto de identidad digital a todo aquello que identifica un individuo en el entorno web. Tampoco se abordarán los posibles nombres adoptados por los usuarios de Internet ni sus avatares.

Este artículo tiene por objetivo abordar el tema de la gestión de la identidad digital personal que se define como la habilidad de gestionar con éxito la propia visibilidad, reputación y privacidad en la red como un componente inseparable y fundamental del conjunto de habilidades informacionales y digitales, las cuales se han convertido en fundamentales para vivir en la sociedad informacional. Seguidamente se detallan con más profundidad los conceptos de visibilidad, reputación y privacidad, y se definen las habilidades informacionales y digitales.

2 La identidad digital en la sociedad informacional

¿Qué es la identidad personal? Quiénes somos en Internet? Toda la actividad que cada uno genera en la red conforma una identidad, estrechamente ligada al propio aprendizaje y a la voluntad de profundizar en la cultura digital.

Desde las últimas décadas del siglo pasado, se ha producido una revolución tecnológica a escala mundial que ha dado paso a una sociedad informacional, definida por la generación, la gestión y el uso de datos. La revolución actual gira en torno a las tecnologías del procesamiento de la información y la comunicación, que, cada vez más, se usan en la mayoría de ámbitos de nuestra vida (Castells, 2003). Con la eclosión de Internet y sobre todo de la denominada web 2.0, la cantidad de datos personales existentes en la red es muy elevada y contribuye a crear nuevas identidades personales en el entorno digital que, como veremos, pueden coincidir o no con la identidad analógica, es decir, con las características que se pueden atribuir a una determinada persona en su vida fuera de la red o offline. La irrupción de Internet ha ofrecido una gama amplísima de nuevas herramientas para la creación de contenidos y de comunicación cambiando las condiciones tradicionales de gestión de la identidad (Zhao et al., 2008).

Actualmente, la capacidad de enviar y gestionar datos aumenta y el consumo informativo no sólo es ingente en empresas y en el ámbito comercial, sino que la cantidad de datos que un individuo genera, gestiona, edita o comparte cada día es difícilmente calculable . Ante la gran abundancia de información y de la sobreexposición a los demás, el individuo queda desprotegido. Es por ello que recientemente se ha reactivado el debate sobre la necesidad de formar a las personas en nuevas alfabetizaciones (Livingstone, 2004), informacionales y digitales, que se convierten en clave para los ciudadanos de hoy.

Los llamados nativos digitales son el paradigma de generación que utiliza de manera intensiva Internet. Es la generación nacida a partir de la década de los años noventa y que no ha conocido la vida sin la red, también se ha denominado generación Google, entre otros nombres. Usan Internet diariamente para una variedad creciente de propósitos y tienden a preferir el ordenador antes de que la libreta y el lápiz. Cabe decir, sin embargo, que estos jóvenes digitales se caracterizan también por ser exhibicionistas y multitareas, y, por ejemplo, lo que hace una década era un diario personal o una conversación privada, ahora se ha convertido en un blog o unos mensajes publicados en una red social. La comunicación mediante el ordenador (CMC) se convierte en la sustitución y la complementariedad de otros canales tradicionales teniendo en cuenta que la electrónica permite que la información sea visible y replicable para mucha gente. Con todo, lo más destacable de la generación Google es que son productores y consumidores de información en Internet: para el ocio, para los estudios, para las relaciones personales y a menudo para todo a la vez.

Estar en el ciberespacio significa tener una representación de uno mismo, una identidad digital que se va construyendo a partir de la propia actividad en Internet y de la actividad de los demás. La oferta actual de ocio/negocio y consumo cultural en Internet, las aplicaciones para la comunicación electrónica y los sitios de redes sociales construyen una estructura en la que vive un "yo virtual".

3 La gestión de la identidad digital

En una sociedad intensamente informatizada, uno de los peligros existentes es la diferencia entre los que tienen acceso a las nuevas tecnologías y los que no, así como el abismo entre los que saben utilizarlas y los que no. Estos últimos se convierten en el nuevo sector en riesgo de exclusión social, fenómeno denominado brecha digital.

Para evitar la marginación que esta fractura conlleva es necesario que los ciudadanos desarrollen habilidades informacionales y digitales. Podemos diferenciar entre las habilidades más básicas, como saber leer o gestionar un documento digital, y las habilidades más avanzadas, como coordinar un equipo de trabajo que no puede reunirse presencialmente o hacer trámites a través de la administración electrónica. Entre las nuevas competencias que el ciudadano del siglo xxi debe adquirir, está la competencia de gestionar eficazmente la propia identidad digital.

¿Cómo se construye una identidad digital? De forma activa, se realiza aportando textos, imágenes y vídeos a Internet, participando, en definitiva, del mundo web. En los sitios de redes sociales1, se construye a partir de un perfil de usuario, que a menudo se enlaza a perfiles de otros usuarios o contactos. Una identidad digital bien gestionada y homogénea con la identidad analógica no sólo repercute en una vida más activa en todos los ámbitos sino que también tiende a consolidar un entramado social más sólido fuera de Internet. Sin embargo, la construcción de la identidad digital está ineludiblemente ligada al desarrollo de habilidades tecnológicas, informacionales y una actitud activa en la red, participativa, abierta y colaborativa.

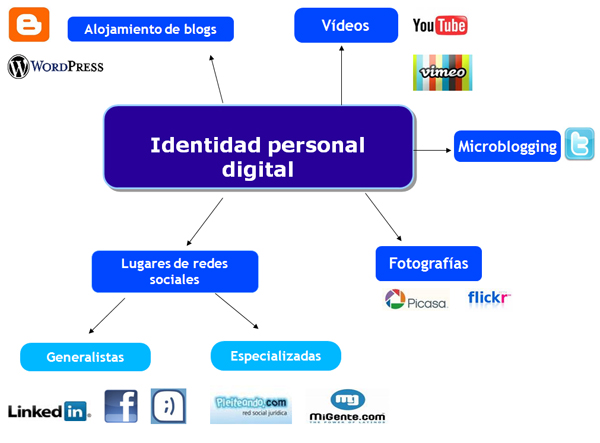

La identidad digital se puede configurar de muchas maneras y una misma persona puede tener diferentes identidades utilizando herramientas diversas o tener sólo una. A partir de Gamero (2009) se presentan una serie de herramientas gratuitas y accesibles en la red, a través de las cuales cualquier persona puede vertebrar una identidad digital.

a) Blogs

El nombre de blog o bitácoraproviene de la navegación y se refiere al diario de un barco. Extrapolado a nuestros días, un blog ha pasado a ser un diario que tanto puede ser personal como corporativo. Un ejemplo de blog que contribuye a construir la identidad de su autor es el de Genís Roca.b) Microblogs

Es una herramienta similar al blog, con la diferencia que tienen un número limitado de caracteres y que se pueden publicar a través de diversas aplicaciones, como vía SMS o por correo electrónico. Los usuarios de los microblogs, aparte de escribir micromensajes, pueden seguir a otras personas y conocer lo que hacen y comentan. Un ejemplo de un microblog con fuerte repercusión y vinculado a una persona física es el del presidente de Estados Unidos, Barack Obama, que tiene más de dos millones de seguidores. Ahí explica en qué está trabajando, qué está haciendo y qué piensa. Es un ejemplo de marketing y consolidación de su identidad digital en la red.c) Portales de noticias y sitios web

Cualquier página web puede ser una plataforma a partir de la cual construir una identidad digital. Un ejemplo es el prestigioso portal de noticias y revista Wired, el cual permite a cualquier lector comentar una noticia. Estos comentarios son firmados (a menudo con pseudónimos) y pueden ser recuperados posteriormente en la red ya que buscadores como Google los indexan. Cuando se aportan comentarios y opiniones en Internet, hay que tener presente que estos mensajes se pueden encontrar a través de los buscadores y que difícilmente desaparecen de la red.d) Sitios de redes sociales genéricas o especializadas, tales como Facebook, LinkedIn, XING o Pleiteando (esta última especializada en el mundo jurídico).

El uso de las redes sociales se está extendiendo con rapidez. Sin embargo, el dominio sobre todos los aspectos que implican su uso no es generalizado. En relación a la gestión de la propia identidad, muchos sitios de redes sociales permiten que no se muestren algunos de los datos del perfil. Del mismo modo, la red Facebook permite restringir el acceso a ciertas informaciones, a usuarios concretos o a grupos de usuarios mediante la configuración de cada perfil.

e) Textos, fotografías o vídeos en la red, con Google Docs, Picasa, Flickr, YouTube o Vimeo

Todas las actividades en la red (visitas a la web, clics en un enlace, comentarios en un blog, colgar una foto o un vídeo...) quedan registradas y difícilmente se borran. El conjunto de todos estos pasos en Internet forma parte de la identidad digital de una persona, de quien posteriormente se pueden buscar y recuperar gran parte de las acciones, comentarios y opiniones que ha dejado en la red.f) El correo electrónico

Del mismo modo que no se borra el rastro a la red, en general, tampoco se borran los mensajes de correo electrónico, a pesar de que estén protegidos con una contraseña. Hay proveedores de correo electrónico que personalizan la publicidad que aparece en pantalla a partir el contenido de los mensajes electrónicos. Por ejemplo, si dentro del texto de un mensaje aparece la palabra "Londres"la publicidad personalizada podrá ser "Vuelos a Londres" o "Hoteles en Londres".

Figura 1. Ejemplo de identidades digitales

En la identidad digital convergen muchos aspectos de carácter sociológico, cultural e incluso psicológico. A veces esta identidad digital no se corresponde con la real, simplemente porque cada cual quiere mostrar lo mejor de sí mismo, con lo que se conoce como self-presentation. Según Goffman (1981), cuando un individuo se presenta ante los demás transmite la impresión que quiere proyectar. Los otros, a su vez, probarán de conseguir el máximo de información del individuo y contrastar la que ya tienen, hasta llegar al punto en el que el individuo ya sabe qué esperar de los demás y los demás del individuo. Wood y Smith (2005) definen la identidad como "una construcción compleja, personal y social, consistente en parte en quien creemos ser, como queremos que los demás nos perciban, y como de hecho, nos perciben" y los mismos autores afirman que en la comunicación electrónica lo que prima es la imagen que se quiere mostrar a terceros. Es evidente que la vida analógica condiciona quienes somos en Internet, pero hay que destacar que una vida activa en la red también puede repercutir positivamente en el mundo offline.

La identidad digital puede mostrar cómo es de diversa la propia vida y como es de múltiple la propia identidad. Una misma persona puede tener diferentes identidades, por ejemplo, como fan de un grupo de música internacional, como miembro de una comunidad religiosa y como integrante de una saga familiar. Estas tres identidades pertenecen a una misma persona y eso se puede ver fácilmente reflejado en Internet.

Actualmente, se pueden encontrar con facilidad los datos y los productos de la actividad de una persona en la red de manera fragmentaria, es decir, fotos en un fotolog, opiniones personales en un foro o direcciones de correo electrónico y teléfonos en una red social. Así mismo, también hay webs gratuitos que recogen toda la información de una misma persona y la muestran ordenadamente según el tipo de datos. Sitios como pipl.com o 123people.com suelen ofrecer todo tipo de datos, incluso a través nubes de palabras con los conceptos que más identifican a una persona.

Es interesante conocer hasta dónde ha llegado la preocupación por las identidades. Jim Killeen grabó un reportaje, Google Me,2 sobre la problemática de encontrar en el buscador Google más de una persona con el mismo nombre y apellidos y que, por tanto, podrían confundirse, si no fuera por la profesión o la ubicación geográfica. En el reportaje de Killeen, él mismo entrevista diferentes Jim Killeen de todo el mundo con profesiones y vidas absolutamente diferentes pero que comparten el nombre de pila y el apellido. El actor plantea a los entrevistados una batería de treinta preguntas que van desde cuál es su color preferido hasta de qué se arrepienten o se sienten orgullosos en la vida. La posibilidad de encontrar datos personales en la red de una manera muy fácil y de seguir las actividades de personas en principio desconocidas puede abrir puertas ignotas y hace posible que empresas y proyectos, como el de Killeen, que hace unos años eran impensables. El reportaje, además, nos invita a la reflexión sobre qué nos hace semejantes y qué nos hace diferentes en la red y nos alerta sobre la posibilidad de confundir identidades personales.

3.1 Visibilidad

Toda actividad que genera un individuo en la red constituye su visibilidad, que puede ser positiva o negativa. Esta visibilidad puede ser autoconstruida a partir de los posts de un blog, los mensajes de Twitter, los comentarios a vídeos, fotos ..., pero también puede ser fruto de referencias o comentarios de terceros. La comparación en el mundo analógico sería si la persona es más o menos conocida.

Nos interesa ser visibles? Queremos pasar inadvertidos o aprovechar la ubicuidad que permite la red para estar en todas partes? Es determinante decidir qué tipo de presencia, qué tipo de visibilidad digital nos interesa.

Un ejemplo para aumentar la visibilidad personal es utilizar el servicio de Google Latitude, basado en Google Maps, es una herramienta que aumenta la visibilidad de los usuarios más allá de su círculo social, ya que el individuo que activa este producto se convierte localizable físicamente en un mapa y puede contactar con otros individuos que también hayan geolocalitzado con este servicio a través de la web o desde un dispositivo móvil.

Otro ejemplo de visibilidad muy utilizado por bloggers o personas que actualizan informaciones regularmente es enviar la noticia de actualización de estos contenidos por correo electrónico a través de sitios de redes sociales u otras herramientas. Esta es, sin duda, una manera muy eficaz de compartir los materiales en la red y de maximizar la posible audiencia.

El impacto que tiene la visibilidad de una persona en el mundo digital es medible, por ejemplo, a partir del número de contactos que tiene, o bien, por los seguidores que tienen ciertas actividades. También es medible a partir de las veces que unos determinados contenidos son replicados, por ejemplo, al replicar la entrada de un blog, comentar un vídeo, los contenidos colgados en una red social, etc. Por otro lado, se trate o no de un web colaborativo, el tráfico que genera constituye un indicador de visibilidad cuantificable, así como el número de enlaces que lo apuntan.

Es por ello que cabe preguntarse hasta qué punto es visible la propia "marca" personal, nuestro nombre. Para las empresas, el solo hecho de generar señales de cualquier tipo ya se tiene en cuenta como una acción de marketing; a escala personal, hay que valorar si esto es algo beneficioso o no.

El antropólogo Robin Dunbar (1993) explicó que el límite cognitivo de relaciones sociales estables que un ser humano puede mantener es aproximadamente de 150. Este número, conocido como el número de Dunbar, actualmente también se aplica al número de contactos virtuales, en sitios de redes sociales, foros o comunidades virtuales. Aced et al. (2009a) afirman que "un usuario de Internet obtiene visibilidad absorbiendo información, procesando y compartiéndola con el resto de usuarios, siempre que sea útil y valiosa para los demás".

3.2 Reputación

La reputación recae en la opinión que otras personas tienen de un sujeto. Sin embargo, la construcción de esta reputación también puede hacerla, en parte, el propio interesado. ¿Quién no mira antes de elegir un hotel, reservar una mesa en un restaurante o comprar un libro qué es lo que otros han dicho? Para encontrar respuestas y elegir la que más nos interesa recurrimos a la reputación, así las opiniones de terceros pueden influir en nuestra decisión de compra.

Trasladado al mundo analógico sería ver si una persona (o empresa) goza de buena o mala prensa. Según Solove (2007), la reputación es "un componente clave de nuestra identidad, refleja quiénes somos y define cómo interactuamos con los demás".

En este sentido, toma importancia el hecho de tener presente quién habla de quién, en qué sitios y de qué manera. No es lo mismo la opinión de una persona poco visible, que la opinión de una persona muy visible, que difundirá sus juicios de manera más rápida y probablemente a su vez a personas también más visibles. Según Aced et al. (2009b), "la autoridad y el estatus no se consiguen por jerarquía, sino por la capacidad de estar conectado de forma interactiva con otras personas, es decir, recibiendo y emitiendo mensajes interesantes para los demás".

LinkedIn es una red social con una clara orientación profesional y una buena herramienta para gestionar la reputación en Internet. En esta red cada usuario crea un perfil y se puede comunicar con personas de su campo o círculo profesional. Entre las múltiples funcionalidades que ofrece, existe la posibilidad de recomendar una persona y añadir un comentario con una breve explicación sobre cuáles son sus cualidades profesionales. En este entorno, un profesional en paro pero con buenas recomendaciones en LinkedIn tendría más posibilidades de encontrar trabajo.

Algunas de las herramientas de reputación electrónica, según Bancal et al. (2009), son los motores de búsqueda de blogs, los meta motores sociales, las herramientas de seguimiento de comentarios, las herramientas de microblogs, los agregadores sociales o redes sociales y los motores de búsqueda de personas.

3.3 Privacidad

Ser consciente de la privacidad de los datos personales en Internet y del uso que se puede hacer de estos datos se convierte en una pieza clave para la gestión eficaz de la identidad digital. En Internet, "los nodos principales son las personas, y la información se difunde a través de redes de personas", tal como apuntan Aced et al. (2009b).

Desde la proliferación de los sitios de redes sociales en Internet, el tema de la privacidad es más relevante que nunca. En cuanto a la protección de datos personales en estas redes, es necesario incidir en que es evidente que los usuarios exponen de forma voluntaria sus datos, pero no siempre son conscientes de la repercusión que este hecho puede tener, especialmente por el uso que un servicio 2.0 puede hacer de esta información brindándola a terceros. Además, los proveedores de los servicios de sitios de redes sociales pueden guardar información del número de IP o sobre el tráfico de datos durante la conexión y utilizarlas, quizás mostrandola a otros perfiles.

Datos como la dirección de correo electrónico, fotografías, el teléfono o el currículum profesional, opciones políticas y religiosas son campos que constan en la mayoría de los formularios a la hora de crear un perfil. Todos estos datos están a menudo al alcance de perfectos desconocidos, lo que, en general, no había pasado hasta ahora en el mundo analógico.

También hay que tener en cuenta que en el momento de darse de alta en alguno de los servicios mencionados, el usuario cede todos los datos personales y los contenidos a la red social, en algún caso, incluso después de que el usuario se haya dado de baja del servicio, estos datos y contenidos se mantienen visibles para otros usuarios.

Actualmente hay leyes que regulan la protección de datos de carácter personal. Al menos, en 46 estados3 hay sentencias recientes, de manera que este tema está ampliamente tratado por la legislación actual, a pesar de las diferencias que puedan existir entre los diferentes países en esta materia. En cuanto al marco normativo en el Estado español sobre la protección de datos, es relevante el artículo 18.4 de la Constitución española de 1978, por el que "la ley obliga a los poderes públicos a limitar el uso de la informática para garantizar el honor y la intimidad personal y familiar de los ciudadanos y el pleno ejercicio de sus derechos", así como la Ley Orgánica 15/1999 de 13 de diciembre, de protección de datos de carácter personal.

Una opinión que hay que destacar sobre la privacidad es la brindada por Dennis O'Reilly (2007): "La mejor manera de proteger tu privacidad en la red es asumir que no la tienes y modificar tu comportamiento en línea de acuerdo con ello".

4 Las habilidades informacionales y digitales, el rol de las bibliotecas en la era digital

Las habilidades informacionales (o su acrónimo ALFIN) han sido lideradas generalmente por las bibliotecas, las cuales han creado y desarrollado modelos y estándares sobre estas competencias.

Entre las muchas definiciones existentes, el Chartered Institute of Library and Information Professionals (2004) define la alfabetización informacional como "saber cuando y por qué necesitas información, dónde encontrarla, cómo evaluarla, utilizarla y comunicarla de manera ética".

Igualmente, la American Library Association (ALA) establece que "una persona alfabetizada en información es una persona capaz de reconocer cuándo necesita información y tener la habilidad de localizar, evaluar y hacer un uso efectivo de la información requerida".

La Declaración de Praga (National Forum on Information Literacy, 2003) la vincula directamente al aprendizaje a lo largo de la vida, "La alfabetización informacional engloba el conocimiento de las propias necesidades de información y la habilidad de identificar, localizar, evaluar, organizar, crear, utilizar y comunicar con eficacia la información para hacer frente a los problemas o cuestiones planteados; es un prerrequisito para participar de forma eficaz en la sociedad de la información y, al mismo tiempo, es una parte del derecho humano básico en el aprendizaje a lo largo de la vida".

Más reciente es la aportación de Webber (2006): "La adopción de un comportamiento informacional apropiado para obtener, a través de cualquier canal o medio, información que se adecue a las necesidades de información, además del conocimiento crítico sobre la importancia de la existencia de un uso sabio y ético de la información en sociedad".

Por otra parte, diferentes estudios apuntan cuáles son las competencias digitales que actualmente se suman al ALFIN, diseñandolas y trabajandolas conjuntamente, entre los que destacan las "Competencias del bibliotecario digital" publicadas por REBIUN (2003) y, más recientemente, las aportaciones de Area, Gros y Marzal (2008) que definen la alfabetización digital como "la adquisición y el dominio de las habilidades para el uso de las herramientas y tecnologías digitales".

Freire y Mora (2009) han definido las competencias digitales sintetizandolas en estos tres puntos:

- Habilidades tecnológicas

- Competencias comunicativas y sociales

- Análisis crítico sobre las implicaciones éticas y políticas de la tecnología y sus usos

Nieves González (2010), con aportaciones de varios bloggers, ha propuesto nuevas habilidades en los cuatro niveles de significación de las competencias del bibliotecario digital de REBIUN: nivel de sensibilización, nivel de conocimiento de las prácticas, nivel de dominio de las herramientas y nivel de dominio metodológico. Se incluyen dentro del nivel de sensibilización, competencias como "estar familiarizado o sin temor ante el uso de las nuevas tecnologías" y "conocer los principios, las herramientas y aplicaciones de la web social y participar de la actitud 2.0", y son destacables las siguientes competencias correspondientes al nivel de conocimiento de las prácticas: "experimentar y participar personalmente en las redes sociales y usarlas para un mejor conocimiento de estas redes y de las necesidades de los usuarios", así como "formarse y formar (compañeros y usuarios) en el uso de estas aplicaciones".

Andersen (2010) desgrana cuáles son consideradas las habilidades digitales actuales y expone sesenta competencias digitales que los estudiantes, al terminar la universidad, deberían haber alcanzado.

Algunas de estas competencias son:

- Conocer las diferencias entre los diversos sitios de redes sociales y cómo usarlos (por ejemplo, Facebook, Ning o LinkedIn).

- Saber qué uso podemos dar a los materiales que hay en la red.

- Encontrar y ajustar la configuración de privacidad de los sitios de redes sociales (como Facebook, MySpace y Twitter).

Actualmente, el concepto de habilidades informacionales se ha de redefinir para incluir nuevos aspectos vinculados con la vida digital y aspectos éticos y legales. Es por ello que las bibliotecas de todas las tipologías tienen como reto incluir la gestión de la identidad digital, trabajando las habilidades informacionales junto con las digitales y asumiendo la identidad digital como un tema clave para los estudiantes, profesionales de todos los ámbitos y ciudadanos en la sociedad de la información.

Beetham et al. (2009), en su estudio sobre los alfabetismos de aprendizaje para la era digital, apuntan como una capacidad que puede ser necesaria en un futuro la de "desarrollar y proyectar identidades y gestionar la reputación".

Los profesionales de la información no sólo dan acceso a datos y fuentes, sino que persiguen que el usuario entienda y participe responsable y éticamente de la cultura digital a la hora de crear información, buscarla, modificarla, compartirla o comunicarla. Es en este sentido que los profesionales de las bibliotecas deben formarse constantemente en Internet y multimedia, en propiedad intelectual, en tendencias tecnológicas, sin alienarse de la vida digital, en la que tanta gente participa y por donde tanta información circula.

Precisamente, en la reciente conferencia de la American and Colleage Research Libraries (ACRL) celebrada en marzo de 2009, Murphy y Moulaison (2009) expusieron su trabajo, en el que definen las competencias de alfabetización en sitios de redes sociales que deberían tener los bibliotecarios, como profesionales que ofrecen servicios de calidad a sus usuarios dentro del rol de expertos en información. Estas competencias se basan en las normas ACRL (2004) de competencias informacionales para la educación superior, entre las que se encuentra la competencia de "entender y articular sitios de redes sociales y sus roles" que de forma implícita alude a diversos aspectos de la identidad digital en la red.

5 ¿Cómo gestionar eficazmente la identidad digital?

Hay dos perspectivas para aproximarse al tema de la identidad digital y de Internet. Una es creer que la presencia virtual significa un peligro para la seguridad personal y, por tanto, convenir en que si un individuo no construye su identidad digital, una tercera persona puede suplantarla y pueden ocurrir hechos indeseables. La otra perspectiva es entender la construcción de la identidad en la red como una oportunidad de aprendizaje tanto personal como profesional dentro de la cultura informacional donde vivimos inmersos (Freire, 2009b).

En general, las personas quieren ser homogéneas, es decir, mostrarse de la misma manera en las diferentes facetas de la vida, ya sea analógica o digital, teniendo en cuenta que cada vez todo aquello que corresponde a la esfera personal y a la esfera virtual tiende a imbricarse más. Es por ello que podemos hablar de una identidad híbrida (analógica y digital) y que el conjunto de ambas es, efectivamente, la propia identidad, una única identidad. Actualmente, la gran diversidad de servicios web y herramientas en Internet hace que generalmente las identidades digitales estén fragmentadas. Este hecho, sin embargo, no significa en ningún caso que una persona no tenga una sola identidad en Internet.

Para gestionar eficazmente la identidad digital hay que tener presente que:

- Una identidad digital personal es una representación virtual que nos permite interactuar en el ciberespacio, proyectar una personalidad y difundir una trayectoria personal o profesional para aprender y compartir información, como noticias, webs, aficiones, opiniones, etc.

- Es posible no querer tener una identidad digital y no participar activamente en la nueva cultura digital. Esta es una opción personal, no obstante, que no garantiza que otras personas hablen o publiquen material de un individuo determinado, o bien suplante su identidad en Internet.

- Si bien es cierto que la propia identidad digital debería ser totalmente coherente con la identidad analógica, también es verdad que el entorno virtual puede ser el escenario idóneo para realizar algunas actividades concretas, como desarrollar una afición o encontrar contactos estratégicos para a una determinada actividad profesional. También cabe destacar que la generación digital ya no diferencia entre la identidad digital y la analógica y, según apunta Freire (2009b), tampoco haremos esta distinción en el futuro.

- Todo lo que se publica en Internet queda para la posteridad, hecho que puede tener consecuencias futuras en la imagen y la reputación personal. Lo que se difunde sobre uno mismo y lo que nos rodea contribuye a escribir una memoria colectiva y perenne en la red. Son numerosas las quejas de los ciudadanos del peligro que puede llevar que un documento quede en la red a lo largo de los años. Este fue el caso de un profesor de Farmacología de Buenos Aires, que después de escribir su nombre en un buscador, el primer resultado era de la base de datos Dialnet con sus once libros escritos, pero el segundo era una noticia publicada por un rotativo en 1988 sobre el ingreso en prisión por un asunto relacionado con la organización ETA4. En el archivo del periódico, aparecían catorce noticias con su nombre, pero ninguno informaba del desenlace del proceso. El hecho es que el rastro de la identidad digital en la red no se borra fácilmente, y es justamente por este motivo que diarios como El País reciben a menudo cartas de lectores que, conscientes de lo que supone que salga su nombre en una noticia, piden que se les borre de los índices de búsqueda.

- Crear una identidad digital significa entender la tecnología y participar de ella. Es una oportunidad para demostrar quiénes somos realmente y acercarnos a la gente con intereses o aficiones similares.

- Al igual que ocurre en el mundo analógico, hay buenas razones para tener varias identidades digitales en contextos diferentes. Pero experimentar otras identidades, a través de seudónimos y avatares, es también un riesgo, del mismo modo que alguien puede engañar, también puede ser engañado.

- La credibilidad y la confianza, en el mundo virtual, también se gestionan aportando información responsable y ética. Apareció en las noticias que en Marruecos un joven ingeniero civil de 26 años, Fouad Mourtada, se hizo pasar en diferentes sitios de redes sociales por el príncipe Moulay Rachid, hermano menor de Mohamed vi. Este hecho acabó con la condena del ingeniero a tres años de cárcel y a pagar 900 euros de multa en el tribunal de primera instancia de Casablanca.5

La gestión de la identidad digital implica que los usuarios sean conocedores del entorno web y que participen éticamente. Cuando somos conscientes de estas premisas y de las oportunidades y peligros de la red a la hora de gestionar la propia información personal se puede garantizar la gestión adecuada de la identidad personal y una mejor "calidad de vida" en la sociedad del conocimiento. Hay que tener presente que este conocimiento no sólo implica la participación del usuario sino también la de las entidades y empresas que hay detrás de estos servicios, que día a día son más conscientes de los problemas de seguridad y privacidad de los datos en la red.

Hoy en día Internet ofrece numerosas soluciones telemáticas, como facturación electrónica, visado digital, voto electrónico, firma electrónica, carné de identidad digital, formularios telemáticos, certificado digital, receta electrónica, etc., todas ellas opciones basadas en la encriptación de datos y en la utilización de dispositivos inteligentes como claves, tarjetas y generadores de contraseñas, que permiten la autenticación. El protocolo implantado es el HTTPS (hypertext transfer protocol secure), un sistema cifrado para transferir archivos confidenciales que incluyen datos personales o financieros. La política actual de protección de datos supone que los usuarios deben aceptar explícitamente las condiciones de los servicios digitales a los que acceden, y que se responsabilizan de la veracidad de los datos que aportan, mientras que las empresas e instituciones que disponen de sistemas de recogida y gestión de datos personales deben garantizar que el sitio cumple con los requisitos de protección y privacidad de los datos que reciben.

A pesar de las medidas preventivas, la usurpación de la identidad y el uso fraudulento son problemas comunes en el mundo virtual. Delitos frecuentes son los relacionados con falsas identidades, como el robo de identidad, los fraudes y los plagios. Un hacker tiene la capacidad de revelar y mejorar el funcionamiento de un sistema de seguridad, e incluso puede contribuir a detectar webs que desarrollan actividades delictivas, como plataformas con contenidos pronazis o pederastas. El cracker (o pirata informático), en cambio, utiliza los conocimientos para vulnerar los sistemas de seguridad ajenos y obtener cierta información que le reporta un beneficio. Es así como puede llegar a hacer usos fraudulentos como el phishing, una modalidad de estafa por correo electrónico diseñada para acceder de manera fraudulenta a cuentas bancarias. Los mensajes contienen formularios, o remiten a un sitio web de apariencia similar al de la entidad pero que no es real, sino una copia. Se pide al destinatario que vuelva a introducir datos confidenciales y claves financieras, y de esta manera se puede acceder sin problema a la cuenta bancaria. Hay que tener presente que una entidad bancaria nunca pide esta información por correo electrónico. El phishing y las técnicas para conseguir claves de sistemas informáticos o tarjetas de crédito se incluyen dentro de las prácticas de ingeniería social, las cuales tienen como objetivo obtener información confidencial haciendo uso del engaño y la manipulación de los usuarios legítimos. Ante los ataques, a través de Internet o del teléfono, de los cracker sólo es posible defenderse con un aprendizaje sobre el uso ético y legal de los datos personales y de la seguridad en Internet.

6 Ejemplos de herramientas y webs 2.0 con respecto a la identidad digital

En este apartado se muestran diferentes herramientas y sitios de la Web 2.0 estrechamente ligados con la identidad digital.

a) Herramientas para homogeneizar la propia presencia en la red

— OpenID

OpenID es una manera de autenticarse en las páginas web sin la necesidad de tener un usuario para cada una de las plataformas. Es así como permite que el usuario gestione su identidad digital de manera centralizada, evitando la esquizofrenia digital de utilizar diferentes identidades y que se tengan que memorizar grandes cantidades de información para identificarse en los diferentes servicios en línea. OpenID es abierto y defiende la autenticación única de los usuarios en la red. Hay empresas que al detectar también estas deficiencias han creado los propios servicios de autenticación pero simplificando y mejorando la experiencia del OpenID.Hay que tener cuidado, no obstante, porque el hecho de tener unificada la identidad digital hace que sea más vulnerable en caso de que alguien averigüe la contraseña de acceso6.

— Facebook Connect

Facebook Connect es un gestor de identidades aplicable a diferentes páginas web a partir del cual cuando un usuario deja un comentario puede hacer que automáticamente quede reflejado también en su perfil de Facebook. De este modo puede compartir la información que encuentre de interés con los contactos de Facebook.— Google Friend Connect

Google Friend Connect es un módulo ofrecido por Google para añadir una capa social en cualquier blog (parecido a Facebook Connect), al mismo tiempo también añade una autenticación desde otra cuenta como la de Twitter, de modo que los visitantes del blog podrán utilizarlo para twittear sin tener que salir del bloque.b) Identificar perfiles de personas concretas

Estas herramientas sirven para autentificar que la persona es realmente quien dice que es.— Identify: agregador de Firefox para investigar personas

Identify es un complemento del navegador Firefox que busca todos los perfiles de un usuario a todos los sitios de redes sociales y los aglutina en una única interfaz (es preciso que el usuario haya elegido previamente un mismo nombre para identificarse). Una vez instalada la aplicación en el navegador Firefox, si se busca Oprah Winfrey, nombre de la popular presentadora americana, aparece como primer resultado su Twitter y se puede ver como Identify lo marca como "perfil verificado". Ciertamente, es su verdadero perfil por el número de seguidores que tiene, pero se encuentran más resultados si se busca por el mismo nombre, la mayoría de los cuales son identidades falsificadas de la popular presentadora.c) Integrar mensajes de una plataforma a otra

— Twit This

Twit This ofrece una manera fácil de publicar una noticia de un blog en el canal de Twitter. Para harcerlo, es necesario que el blog o la web incluya la opción Twit This y sólo hay que hacer clic e identificarse en Twitter. Una vez hecho esto, el mensaje de un blog se puede publicar en el propio canal de Twitter y así hacerlo visible a todos los contactos de este canal. Además del Twit This, Twitter también ofrece un buscador que permite buscar en cada momento qué se dice sobre un tema en concreto. Los resultados son un conjunto de comentarios hechos por diferentes usuarios donde sale la palabra de búsqueda indicada. Hay también el Tweet Beep, un servicio de alertas al correo electrónico de todos los micromissatges que escriben los usuarios que lo siguen o el Tweet Later para hacer que los micromissatges lleguen más tarde a los usuarios. El uso se ha extendido hasta el punto de que hay gobiernos como el de Australia que alientan la población a utilizar herramientas como el Twitter o el Facebook en caso de alarmas de incendios o emergencias.7d) Integración de sitios de redes sociales

— Friendfeed

Friendfeed es una herramienta que permite desde un mismo lugar agregar toda la actividad en línea: las fotos que subimos, los vídeos, los posts que se escriben, los eventos donde nos apuntamos, la música que escuchamos como favorita, los enlaces que guardamos, etc. todo lo que sea susceptible de hacerse mediante una aplicación en línea. A todo esto se le añade una capa social, con el que se puede seguir lo que hacen los demás usuarios y viceversa, filtrando las actividades que nos interesan y las que no.e) Ejemplos de sitios de redes sociales

— Sitios de redes sociales: Facebook, Tuenti, etc.

Los sitios de redes sociales se han popularizado muchísimo por ser herramientas que permiten mantener el contacto con los "amigos" que físicamente es difícil de mantener. Ha sido un fenómeno bastante generalizado en cuanto a edades y que ha afectado a todo el planeta. Los hay de genéricas (como Facebook o Tuenti) y especializadas. Entre las especializadas hay temáticas, como Pleiteando, red de personas relacionadas con el mundo de la justicia, de geográficas, como Migente, que incluye hispanos que viven en Estados Unidos; redes en que se comparten gustos musicales, como Last.fm, o videos, como YouTube. Lo que tienen en común todos estos sitios de redes sociales es que para registrarse el usuario crea el perfil digital. Últimamente, Facebook ofrece la posibilidad de personalizar el perfil de usuario, de manera que no aparezca una retahíla de números y letras sino una dirección URL más corta, más amigable, que contiene el nombre del usuario y que, por tanto, es más fácil de recordar.— Buscadores de identidades (Pipl.com, yasni.com o 123people.es)

Se han creado también sistemas que funcionan como buscadores, en los que poniendo el nombre de la persona que nos interesa el sistema busca todas las identidades que tenga en la web, ya sean vídeos, sitios de redes sociales, blogs, etc. Hay que tener presente, sin embargo, que en los buscadores de entidades como los mencionados surge el problema del ruido en la recuperación de nombres y apellidos comunes, ya que a menudo no hay una correspondencia unívoca entre el nombre y la identidad.

7 Conclusiones

La construcción de una identidad digital en la red implica un aprendizaje y una actitud colaborativa y participativa en la cultura digital. La gestión de la propia presencia en la red se convierte en un escalón más dentro de los multialfabetismos y significa un paso fundamental para el ciudadano que vive y se desarrolla en la sociedad en red.

Los profesionales de la información tenemos una razón de ser esencial y es la de fomentar el uso y la gestión de la información para vivir con éxito en la sociedad actual. Justamente por este motivo es absolutamente necesario conocer las tecnologías emergentes y la manera de usarlas para brindar a los ciudadanos, estudiantes, etc., las herramientas fundamentales para que puedan sacar el máximo provecho.

Las habilidades informacionales tienen sentido en cualquier contexto y se aplican a todos los niveles, desde la detección de una necesidad de información hasta la comunicación, el uso ético y legal de esta última. Junto con las habilidades TIC o habilidades digitales, mucho más centradas en el manejo de las tecnologías, se hace evidente que enmarcan la gestión de la identidad personal en Internet como una nueva habilidad fundamental en el siglo xxi. El imperativo de ampliar el concepto de habilidades informacionales e informáticas encuentra en la identidad en la red temas nuevos que comprometen la vida de los ciudadanos y de la sociedad informacional en todos los terrenos y que constituyen una parte ineludible del bagaje del ciudadano alfabetizado.

Recomendaciones clave para gestionar eficazmente la identidad digital:

- La gestión de la identidad digital es una habilidad que hay que trabajar a partir de un método y de una voluntad positiva de participar de la cultura digital. El método debe tener en cuenta una reflexión sobre las actividades a desarrollar y los objetivos a alcanzar en la actividad en el ciberespacio.

- Para ganar visibilidad y, sobre todo, reputación es fundamental especializarse y encontrar un tema, una forma de expresión o un canal concreto en el que las propias aportaciones sean valoradas. Querer estar en todas partes, utilizar todas las herramientas de la red y tratar gran variedad de temas no es garantía de una buena reputación electrónica.

- De forma general, es recomendable no aportar datos personales en la red y, en todo caso, brindarlos en los entornos más seguros posibles y directamente a personas conocidas.

Propuestas para desarrollar en las bibliotecas:

- Incentivar la formación entre los profesionales de las bibliotecas en tecnología y cultura digital, así como en el uso de software social.

- Incluir temas de identidad digital dentro de los talleres y cursos ya existentes de habilidades informacionales y TIC.

- Diseñar talleres de web social e identidad digital, adaptados a los niveles o segmentos de usuarios correspondientes.

- Elaborar materiales que adviertan sobre los problemas de la privacidad en la web.

- Promocionar a través de Internet el conocimiento y el uso de la web 2.0 para propósitos académicos y profesionales.

Bibliografía

Aced, Cristina et al. (2009a). "Visibilidad y viralidad". En: Visibilidad: cómo gestionar la reputación en Internet. Barcelona: Gestión 2000, p. 83–102.

Aced, Cristina et al. (2009b)."Las redes sociales". En: Visibilidad: cómo gestionar la reputación en Internet. Barcelona: Gestión 2000, p. 65–81.

Aleixandre-Benavent, Rafael; Ferrer-Sapena, Antonia (2009). "¿Qué nos aportan las redes sociales?". Thinkepi (Aug.). <http://www.thinkepi.net/%C2%BFque-nos-aportan-las-redes-sociales>. [Consulta: 13/03/2010].

American Library Association (2004). Information literacy competency standards for higher education. <http://www.ala.org/ala/mgrps/divs/acrl/standards/ALA_print_layout_1_185693_185693.cfm#ildef>. [Consulta: 13/03/2010].

Andersen, Maria H (2010). "Technology skills we should be teaching in college". En: Teaching college math. <http://teachingcollegemath.com/?p=1498>. [Consulta: 13/03/2010].

Area, Manuel et al. (2008). Alfabetizaciones y tecnologías de la información y la comunicación. Madrid: Síntesis.

Bancal, Damien et al.; Ogez, Emilie (coord.) (2009). Cultivez votre identité numérique.

<http://issuu.com/geemik/docs/cultivez_votre_identite_numerique>. [Consulta: 13/03/2010].Beetham, H. et al. (2009). Thriving in the 21st century: learning literacies for the digital age (LLiDA project). <http://www.jisc.ac.uk/media/documents/projects/llidareportjune2009.pdf>. [Consulta: 13/03/2010].

Boyd, Danah M.; Ellison, Nicole B. (2007)."Social network sites: definition, history, and scholarship". Journal of computer-mediated communication, vol. 13, no. 1. <http://jcmc.indiana.edu/vol13/issue1/boyd.ellison.html>. [Consulta: 13/03/2010].

Caixa Illes Balears. Obra Social et al. (2008). Exposició virtual permanent: Identitat digital, i tu qui ets a Internet? <http://expovirtual.identitatdigital.net/>. [Consulta: 13/03/2010].

Camenisch et al. (2009). "Blind and anonymous identity-based encryption and authorised private searches on public key encrypted data". Lecture Notes In Computer Science, vol. 5443.

Campbell, Heidi (2005). "Considering spiritual dimensions within computer-mediated communication studies". New Media Society, vol. 7, p. 110–134.

Castells, Manuel (2003). "La revolució de la tecnologia de la informació". En: Castells, Manuel. La societat xarxa. Barcelona: UOC, p. 61–113.

Chartered Institute of Library and Information Professionals (2005). "Alfabetización en información: la definición de CILIP (UK)". Boletín de la Asociación Andaluza de Bibliotecarios, núm.77, p.79–84, 2004. <http://www.aab.es/pdfs/baab77/77a4.pdf>. [Consulta: 13/03/2010].

Chartered Institute of Library and Information Professionals. <http://www.cilip.org.uk>. [Consulta: 13/03/2010].

Dunbar, R. I. M. (1993). "Coevolution of neocortical size, group size and language in humans". Behavioral and brain science, vol. 16, no. 4, p. 681–735.

En, Xie; Hock-Hai, Teo; Wen Wan (2006). "Volunteering personal information on the Internet: effects of reputation, privacy notices, and rewards on online consumer behavior". Marketing Letters, vol. 17, p. 61–74.

Freire, Juan (2009a). "La desconexión absoluta y el hackeo de identidades, en Generación Red". Nómada: reflexiones personales e información sobre la sociedad y el conocimiento abiertos. <http://nomada.blogs.com/jfreire/2007/07/la-desconexin-a.html>. [Consulta: 13/03/2010].

Freire, Juan (2009b). "¿Las personas debemos tener identidad digital? Cómo construirla [Sesión web de la Generalitat de Catalunya]". Nómada: reflexiones personales e información sobre la sociedad y el conocimiento abierto. <http://nomada.blogs.com/jfreire/2009/03/las-personas-debemos-tener-identidad-digital-cmo-construirla-sesin-web-de-la-generalitat-de-catalunya.html>. [Consulta: 13/03/2010].

Freire, Juan; Mora, Llanos (2009). "Competencias informacionales e informáticas en el ámbito universitario". [Presentació]. VII Jornadas CRAI, 4-5 de juny.

Gamero, Ruth (2009). "La construcción de la identidad digital". EnterIE, 131 (junio 2009). <http://www.enter.ie.edu/enter/mybox/cms/11569.pdf>. [Consulta: 13/03/2010].

Goffman, Erving (1981). La presentación de la persona en la vida cotidiana. Buenos Aires: Amorrortu.

González, Nieves (2010). "Competencias del bibliotecario 2.0". Bibliotecarios 2.0: Experimento y aprendizaje. <http://bibliotecarios2-0.blogspot.com/2009/04/competencias-del-bibliotecario-20.html>. [Consulta: 13/03/2010].

Gregory, Alyssa (2009). "Online Reputation Management: 16 Free Tools". Spitepoint. <http://www.sitepoint.com/blogs/2009/05/21/tools-manage-online-reputation/>. [Consulta: 13/03/2010].

Hamilton, Charles (2009). "Options for Managing Many Online Identities". Rebooting the workforce web working diary: a gigaom network site (Jun.). <http://webworkerdaily.com/2009/06/15/options-for-managing-many-online-identities/>. [Consulta: 13/03/2010].

Instituto Nacional de Tecnologías de la Comunicación. Observatorio de la Seguridad de la Información (2009). Estudio sobre la privacidad de los datos personales y la seguridad de la información en las redes sociales online.

<http://www.inteco.es/Seguridad/Observatorio/Estudios_e_Informes/Estudios_e_Informes_1/est_red_sociales_es>. [Consulta: 13/03/2010].JISC; British Library (2008). "Informe CIBER. Comportamiento informacional del investigador del futuro". Anales de documentación. Núm 11. <http://redalyc.uaemex.mx/redalyc/pdf/635/63501113.pdf>. [Consulta: 13/03/2010].

Kirda, Engin; Kruegel, Christopher (2006). "Protecting users against phishing attacks". The computer Journal, vol. 49, no. 5. <http://www.cs.ucsb.edu/~chris/research/doc/cj06_phish.pdf>. [Consulta: 13/03/2010].

Livingston, Jeffrey A. (2005). "How valuable is a good reputation? a sample selection model of Internet auctions". The review of economics and stadistics, vol. 87, p. 453–465.

Livingstone, Sonia (2004). "Media literacy and the challenge of new information and communication Technologies". The Communication Review, no. 7, p. 3–14.

Murphy, J.; Moulaison, H. (2009). "Social networking literacy for librarians: exploring considerations and engaging participation". ACRL 14th National Conference Pushing the edge: explore, engage, extend.

National Forum on Information Literacy. (2003). Declaración de Praga. Hacia una sociedad alfabetitzada informacionalmente [en línia]. <http://melangeinfo.com/Doc/Declaraci_Praga_castellano.pdf>. [Consulta: 13/03/2010].

O'Reilly, Dennis (2007). "Five ways to protect your privacy online". Cnet News. <http://news.cnet.com/8301-13880_3-9834148-68.html>. [Consulta: 13/03/2010].

Perkel, Dan (2006). Copy and paste literacy: literacy practices in the production of a MySpace profile. Informal learning and digital. <http://people.ischool.berkeley.edu/~dperkel/media/dperkel_literacymyspace.pdf>. [Consulta: 13/03/2010].

Prensky, Marc (2009). "From Digital Immigrants and Digital Natives to Digital Wisdom". Innovative. <http://www.innovateonline.info/pdf/vol5_issue3/H._Sapiens_Digital-__From_Digital_Immigrants_and_Digital_Natives_to_Digital_Wisdom.pdf>. [Consulta: 13/03/2010].

REBIUN (2003). "Competencias del bibliotecario digital". Plan estrategico REBIUN <http://biblioteca.unirioja.es/rebiun/competencias_digital.pdf>. [Consulta: 13/03/2010].

Solove, Daniel J. (2007). "Rumor and reputation in a digital world". En: Solove, Daniel J. The future of reputation: gossip, rumor, and privacy on the Internet. New Haven: Yale University Press, p. 17–102.

Webber, S. (2006) "Information Literacy in Higher Education." En: Stopar, K. and Rabzeljl. (Eds) Informacijska Pismenost med teorijo in prakso: vloga visokošolskih in specialnih knjižnic: Zbornik prispevkov. [Information Literacy between theory and practice: The role of academic and special libraries: Proceedings.] Ljubljana: ZBDS. Pp9-20.<http://dis.shef.ac.uk/sheila/webber-sl-06.pdf>. [Consulta: 13/03/2010].

Wood, Andrew F.; Smith, Matthew J. (2005). "Forming online identities". En: Wood, Andrew F.; Smith, Matthew J. Online communication: linking technology, idenity, and culture. Mahwah, N. J.: L. Erlbaum, p. 51–75.

Zhao et al. (2008). "Identity construction on Facebook: digital empowerment in anchored relationships". Computers in human behavior, vol. 24, p. 1816–1836.

Notas

1 Se utiliza el sintagma sitio de redes sociales (social network sites) siguiendo la definición de Boyd y Ellison (2007): "Servicios web que permiten a las personas (1) construir un perfil público o semipúblico dentro de un sistema delimitado, (2) articular una lista de otros usuarios con los cuales se comparte una conexión y (3), ver y llegar a sus listas de contactos y las hechas por otros usuarios dentro de un mismo sistema". Ejemplos de sitios de redes sociales son MySpace, Facebook o Cyworld.

2 El vídeo promocional del reportage Google Me se puede ver en: <http://www.googlemethemovie.com/>. [Consulta: 13/03/2010].

3 Dentro del "Estudio sobre la privacidad de los datos personales y la seguridad de la información en las redes sociales online", pàgina 83, el informe analiza de forma exhaustiva distintos aspectos de la privacidad en las redes sociales.

4 La notícia "Condenados a permanecer en la red" salió en El País (22/03/2009) <http://www.elpais.com/articulo/opinion/Condenados/permanecer/Red/elpepiopi/20090322elpepiopi_5/Tes>. [Consulta: 13/03/2010].

5 A menudo es habitual encontrar en distintos medios de comunicación notícias relacionadas con los peligros de no gestionar bien la identidad digital. Esta notícia se publicó en el diario Avui (24/02/2008). "Presó per suplantar el príncep a Internet". <http://paper.avui.cat/mon/detail.php?id=117101>. [Consulta: 13/03/2010].

6 <http://blog.loretahur.net/2009/01/openid-una-auntenticacion-para-gobernarlos-a-todos.html> [Consulta: 13/03/2010].

7 La notícia "Twitter to give bushfire alerts" apareció en fecha de 6 de julio del 2009 en el diario electrónico BBC-News. <http://news.bbc.co.uk/2/hi/asia-pacific/8135520.stm>. [Consulta: 13/03/2010].